Wzmocnij bezpieczeństwo online: 15-minutowy audyt cyfrowy z naszym generatorem haseł

Czujesz się przytłoczony nieustannymi doniesieniami o naruszeniach danych i zagrożeniach online? Nie jesteś sam. Wiele osób wie, że powinno poprawić swoje bezpieczeństwo online, ale nie wie, od czego zacząć. A co, gdybyś mógł znacząco wzmocnić swoje cyfrowe zabezpieczenia w zaledwie 15 minut? Ten przewodnik zawiera szybki, skuteczny audyt bezpieczeństwa cyfrowego, który możesz przeprowadzić już teraz. Odkryj swoje słabe punkty, wzmocnij je zaawansowanymi narzędziami i zyskaj spokój ducha, wiedząc, że Twoje życie online jest chronione.

To Twój moment, aby przejąć kontrolę. Poprowadzimy Cię przez proste, praktyczne kroki, które mogą zmienić Twoje zabezpieczenia z wrażliwych na odporne. Zacznijmy budować bezpieczniejszą cyfrową przyszłość, zaczynając od potężnego internetowego generatora haseł.

Dlaczego audyt bezpieczeństwa cyfrowego jest niezbędny dla każdego

Audyt bezpieczeństwa cyfrowego nie jest przeznaczony tylko dla ekspertów technicznych czy dużych korporacji; to podstawowa praktyka dla każdego, kto korzysta z internetu. Pomyśl o nim jak o rutynowej kontroli zdrowia Twojej obecności online. Pomaga on zidentyfikować i naprawić podatności, zanim zostaną wykorzystane przez złośliwe podmioty, zapewniając bezpieczeństwo Twoich danych osobowych, finansowych i tożsamości cyfrowej.

Ukryte zagrożenia związane z ponownym użyciem haseł i słabymi danymi uwierzytelniającymi

Największym zagrożeniem dla większości kont online jest używanie słabych lub powtarzających się haseł. Kiedy jedna strona internetowa doświadcza naruszenia danych, cyberprzestępcy dodają wyciekłe nazwy użytkownika i hasła do ogromnych list. Następnie używają zautomatyzowanego oprogramowania do wypróbowania tych samych danych uwierzytelniających na setkach innych popularnych stron, techniką zwaną „wypychaniem danych uwierzytelniających” (credential stuffing). Jeśli ponownie użyłeś swojego hasła, naruszenie na jednej drobnej stronie może doprowadzić do kompromitacji Twojego e-maila, kont bankowych i kont w mediach społecznościowych. Dlatego słabe dane uwierzytelniające są bramą do powszechnej kradzieży tożsamości cyfrowej.

Jak kontrola bezpieczeństwa online i silny generator haseł zmieniają Twoją ochronę cyfrową

Przeprowadzanie regularnej kontroli bezpieczeństwa online zmienia Twoje podejście z reaktywnego na proaktywne. Zamiast czekać na powiadomienie o naruszeniu Twojego konta, aktywnie szukasz i eliminujesz podatności. Ten prosty, metodyczny proces umożliwia Ci prawdziwe zrozumienie Twojego cyfrowego śladu i skuteczne jego zabezpieczenie. Zastąpisz niepokój pewnością siebie, zyskując jasną mapę drogową dla solidnej ochrony cyfrowej i ułatwiając zabezpieczenie swoich kont.

Twój 15-minutowy plan działania: Audyt bezpieczeństwa online krok po kroku

Gotowy, aby zacząć? Ustaw minutnik na 15 minut i wykonaj te cztery proste kroki. Ten skoncentrowany plan został zaprojektowany w celu uzyskania maksymalnego efektu przy minimalnym nakładzie czasu, zajmując się najpierw najważniejszymi obszarami Twojego osobistego bezpieczeństwa.

Krok 1: Spis najważniejszych kont online i cyfrowego śladu

Nie możesz chronić tego, o czym nie wiesz, że posiadasz. Poświęć pierwsze pięć minut na sporządzenie listy swoich najważniejszych kont online. Skoncentruj się na celach o wysokiej wartości: głównych adresach e-mail, portalach bankowości internetowej i finansowych oraz głównych profilach w mediach społecznościowych. Ten szybki spis Twojego cyfrowego śladu tworzy listę priorytetów, zapewniając, że najpierw zabezpieczysz swoje najważniejsze aktywa. Nie martw się o wyczerpujący spis; po prostu uchwyć to, co najważniejsze.

Krok 2: Przeprowadź dokładny audyt haseł pod kątem podatności

Teraz spójrz na swoją listę i szczerze oceń swoje hasła. Czy używasz tych samych lub podobnych haseł na wielu stronach? Czy któreś z nich są proste, jak „Hasło123”, lub oparte na danych osobowych, takich jak imię Twojego zwierzaka czy data urodzenia? To jest rdzeń Twojego audytu haseł. Zidentyfikuj każde konto, które używa słabego lub ponownie użytego hasła. To są Twoje natychmiastowe podatności, które wymagają naprawy. Dla każdego z nich Twoim celem jest zastąpienie go silnym, unikalnym hasłem, co niestandardowy generator haseł może zrobić w kilka sekund.

Krok 3: Wzmocnij obronę, włączając uwierzytelnianie dwuskładnikowe (2FA) wszędzie

Silne hasło to Twoja pierwsza linia obrony, a uwierzytelnianie dwuskładnikowe (2FA) to Twoja potężna druga linia. 2FA wymaga drugiej informacji — zazwyczaj kodu wysyłanego na Twój telefon — oprócz hasła, aby się zalogować. Oznacza to, że nawet jeśli przestępca ukradnie Twoje hasło, nadal nie będzie mógł uzyskać dostępu do Twojego konta. Poświęć pięć minut na włączenie 2FA na wszystkich krytycznych kontach, które wymieniłeś w Kroku 1. Większość usług oferuje tę funkcję w swoich ustawieniach bezpieczeństwa.

Krok 4: Przejrzyj i odwołaj nieużywane uprawnienia aplikacji oraz zamknij stare konta

Z biegiem czasu przyznajemy niezliczonym aplikacjom i usługom dostęp do naszych kont i danych. Ostatnią częścią Twojego audytu jest szybkie uporządkowanie. Przejrzyj uprawnienia aplikacji połączone z Twoimi kontami Google, Apple i mediów społecznościowych. Jeśli nie używasz już aplikacji, odwołaj jej dostęp. Podobnie, jeśli masz stare konta w usługach, których już nie odwiedzasz, poświęć chwilę na ich zamknięcie. Każde nieużywane konto to potencjalne ryzyko bezpieczeństwa czekające na wykorzystanie.

Zabezpieczanie przyszłości: Ciągła ochrona kont online

Twój 15-minutowy audyt to fantastyczny początek, ale prawdziwe bezpieczeństwo cyfrowe to proces ciągły. Celem jest budowanie nawyków, które zapewnią Ci ochronę na dłuższą metę. Oznacza to używanie odpowiednich narzędzi i zrozumienie zasad, które leżą u podstaw nowoczesnego bezpieczeństwa kont.

Łatwe generowanie niełamliwych i unikalnych haseł

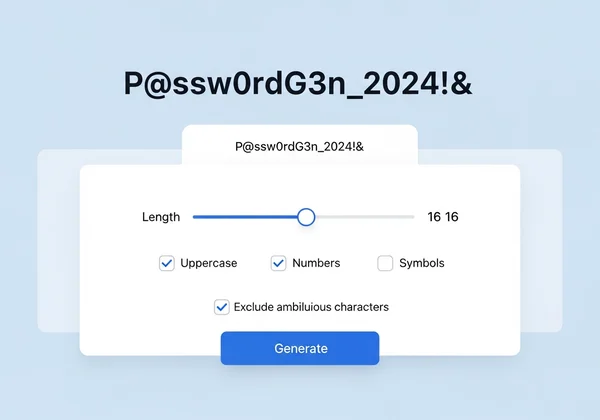

Największym wyzwaniem zidentyfikowanym w Twoim audycie jest prawdopodobnie zastąpienie wszystkich słabych i ponownie użytych haseł. Ręczne tworzenie i zapamiętywanie dziesiątek złożonych haseł jest niemożliwym zadaniem. Właśnie tutaj silny generator haseł staje się Twoim najcenniejszym sprzymierzeńcem. Niezawodne narzędzie pozwala błyskawicznie generować długie, losowe i złożone hasła, które są praktycznie niemożliwe do odgadnięcia lub złamania przez hakerów. Możesz dostosować długość i uwzględnić wielkie litery, małe litery, cyfry i symbole, aby spełnić wymagania każdej strony i wygenerować hasło, które oferuje maksymalną ochronę.

Bezkonkurencyjne bezpieczeństwo generowania haseł po stronie klienta

Wybierając narzędzie online, bezpieczeństwo jest najważniejsze. Jak utworzyć hasło bez obawy, czy samo narzędzie jest bezpieczne? Odpowiedź tkwi w generowaniu haseł po stronie klienta. Oznacza to, że cały proces odbywa się lokalnie w Twojej przeglądarce na Twoim komputerze. Twoje hasło nigdy nie jest wysyłane przez internet ani przechowywane na żadnym serwerze. Nasz bezpieczny generator haseł jest zbudowany na tej zasadzie najwyższej prywatności. Hasło, które tworzysz, jest przeznaczone tylko dla Twoich oczu, dając Ci zaufanie i pewność potrzebne do zabezpieczenia Twoich najbardziej wrażliwych kont.

Wykorzystanie menedżera haseł dla bezproblemowego bezpieczeństwa

Po wygenerowaniu wszystkich tych nowych, unikalnych haseł, potrzebujesz bezpiecznego miejsca do ich przechowywania. To jest rola menedżera haseł. Te aplikacje działają jako zaszyfrowany cyfrowy skarbiec dla wszystkich Twoich danych uwierzytelniających. Musisz pamiętać tylko jedno główne hasło, aby uzyskać dostęp do wszystkich pozostałych. Używanie menedżera haseł w połączeniu z generatorem haseł tworzy płynny i wysoce bezpieczny przepływ pracy, eliminując pokusę powrotu do starych, niebezpiecznych nawyków.

Twoja ciągła podróż do bezpiecznego życia online

Gratulacje! Ukończenie tego 15-minutowego audytu to monumentalny krok w kierunku zabezpieczenia Twojego cyfrowego życia. Zidentyfikowałeś podatności, dowiedziałeś się o kluczowych zabezpieczeniach, takich jak 2FA, i odkryłeś narzędzia potrzebne do stworzenia silnych podstaw bezpieczeństwa. Pamiętaj, że to podróż, a nie cel. Spraw, aby ten audyt stał się kwartalnym nawykiem, aby wyprzedzać zagrożenia.

Kontynuuj wzmacnianie się najlepszymi dostępnymi narzędziami. Zacznij już dziś, zastępując swoje najsłabsze hasła danymi uwierzytelniającymi stworzonymi przez bezpieczne i godne zaufania narzędzie. Odwiedź nasz darmowy generator haseł i zrób kolejny krok w kierunku bezpieczniejszego doświadczenia online.

Sekcja FAQ

Jak często powinienem przeprowadzać audyt bezpieczeństwa cyfrowego?

Dla większości ludzi przeprowadzanie szybkiego 15-minutowego audytu co trzy do sześciu miesięcy to doskonała praktyka. Powinieneś również przeprowadzić natychmiastowy audyt, jeśli usłyszysz o naruszeniu danych w usłudze, z której korzystasz. Regularne kontrole zapewniają, że Twoje zabezpieczenia pozostają silne wobec nowych zagrożeń.

Jaki jest najskuteczniejszy sposób na utworzenie silnego, unikalnego hasła?

Najskuteczniejszą metodą jest użycie zaufanego generatora losowych haseł. Dobry generator tworzy długie, nieprzewidywalne ciągi znaków, w tym wielkie i małe litery, cyfry i symbole. Ta losowość sprawia, że są one odporne na ataki brute-force. Celuj w długość 16 lub więcej znaków dla optymalnego bezpieczeństwa.

Czy internetowe generatory haseł są bezpieczne do użytku podczas audytu bezpieczeństwa?

Czy moje hasło jest bezpieczne, gdy używam generatora? To kluczowe pytanie. Bezpieczeństwo internetowego generatora haseł zależy całkowicie od jego architektury. Powinieneś używać tylko narzędzi, które działają wyłącznie po stronie klienta, takich jak to, które znajduje się na PasswordGenerator.vip. Gwarantuje to, że tworzone hasła nigdy nie są przesyłane ani przechowywane przez stronę internetową, zapewniając Twoją całkowitą prywatność.

Jak mogę zarządzać wszystkimi moimi silnymi i unikalnymi hasłami wygenerowanymi podczas audytu?

Najlepszym sposobem na zarządzanie dużą liczbą unikalnych haseł jest użycie renomowanego menedżera haseł. Narzędzia te bezpiecznie przechowują i szyfrują Twoje dane uwierzytelniające, umożliwiając dostęp do nich za pomocą jednego głównego hasła. Wiele z nich może nawet automatycznie wypełniać formularze logowania, łącząc najwyższej klasy bezpieczeństwo z codzienną wygodą.