Najczęstsze ataki na hasła: Jak generator haseł online Cię chroni

Hasła to Twoja linia obrony w dzisiejszym cyfrowym świecie, chroniąca wszystko, od osobistych e-maili po wrażliwe dane finansowe. Mimo to, wielu z nas nie docenia uporczywych i wyrafinowanych zagrożeń czyhających w sieci. Zrozumienie najczęstszych ataków na hasła stosowanych przez cyberprzestępców to pierwszy krok w budowaniu solidnej obrony. Jak uczynić hasło wystarczająco bezpiecznym, aby przetrwało te zagrożenia?

Przyjrzyjmy się najczęstszym metodom, których hakerzy używają do uzyskiwania nieautoryzowanego dostępu do kont. Co ważniejsze, wyposażymy Cię w praktyczną strategię obrony, aby chronić Twoją tożsamość cyfrową. Na koniec będziesz dokładnie wiedzieć, jak powstrzymać hakerów, zaczynając od tworzenia naprawdę silnych danych uwierzytelniających za pomocą niezawodnego generatora haseł online.

Zrozumienie częstych metod ataków na hasła

Hakerzy stosują różnorodne techniki kradzieży haseł, od zgadywania siłowego po wyrafinowaną manipulację psychologiczną. Wiedza o tym, z czym się mierzysz, jest kluczowa dla skutecznej ochrony. Przyjrzyjmy się najczęstszym wektorom ataków.

Czym jest atak siłowy?

Wyobraź sobie hakera próbującego otworzyć zamek szyfrowy poprzez systematyczne wypróbowywanie każdej możliwej sekwencji liczb. To jest istota ataku siłowego w świecie cyfrowym. Atakujący używają zautomatyzowanego oprogramowania do generowania i testowania milionów kombinacji haseł na sekundę na portalu logowania. Te ataki wykorzystują krótkie i proste hasła.

Hasło takie jak "kot123" mogłoby zostać złamane niemal natychmiast. Im dłuższe i bardziej złożone jest Twoje hasło, tym więcej kombinacji musi wypróbować atak siłowy, co czyni go wykładniczo trudniejszym i bardziej czasochłonnym dla atakującego. Dlatego długość hasła jest jednym z najbardziej krytycznych czynników bezpieczeństwa konta.

Ukryty atak słownikowy

Atak słownikowy to bardziej wyrafinowana wersja ataku siłowego. Zamiast próbować losowych ciągów znaków, oprogramowanie wykorzystuje wstępnie skompilowaną listę, czyli „słownik”, popularnych słów, fraz i często używanych haseł (takich jak „hasło” czy „qwerty”). Listy te często zawierają warianty z dodanymi liczbami lub symbolami, takie jak „Słoneczko1!” lub „Smok2024”.

Ta metoda jest bardzo skuteczna, ponieważ wiele osób tworzy hasła oparte na prawdziwych słowach, aby łatwiej je zapamiętać. Jeśli Twoje hasło to popularne słowo, nawet z kilkoma modyfikacjami, pozostaje ono głównym celem ataku słownikowego. Prawdziwa losowość jest Twoją najlepszą obroną przed tą powszechną techniką hakerską.

Czym jest atak z wykorzystaniem skradzionych danych logowania?

Jednym z najszerzej rozpowszechnionych zagrożeń dzisiaj jest atak z wykorzystaniem skradzionych danych logowania. Ten atak wykorzystuje niestety nawyk ponownego używania haseł. Zaczyna się, gdy duża strona internetowa doświadcza naruszenia danych, a dane logowania użytkowników (nazwy użytkownika i hasła) zostają skradzione i często udostępnione w dark webie.

Hakerzy następnie biorą te listy i używają botów do „wypychania” ich do formularzy logowania niezliczonych innych stron internetowych, takich jak bankowość, poczta e-mail i platformy e-commerce. Bot automatycznie testuje każdą parę nazwa użytkownika/hasło, mając nadzieję, że użytkownik ponownie użył swoich danych uwierzytelniających. Jedno naruszenie może prowadzić do kaskady skompromitowanych kont, co sprawia, że kluczowe jest używanie unikalnego hasła dla każdej usługi, z której korzystasz. Bezpieczny generator haseł jest nieocenionym sojusznikiem w tej walce.

Poza łamaniem: Phishing i inżynieria społeczna

Nie wszystkie ataki są czysto techniczne; jednak niektóre wykorzystują psychologię człowieka. Phishing to forma inżynierii społecznej, w której atakujący oszukują Cię, abyś dobrowolnie podał im swoje hasło. Mogą wysłać zwodniczą wiadomość e-mail, która wydaje się pochodzić od legalnej firmy, takiej jak Twój bank lub usługa taka jak Netflix.

Te e-maile często wywołują poczucie pilności, twierdząc, że Twoje konto zostało naruszone lub wymaga weryfikacji. Kierują Cię na fałszywą stronę logowania, która wygląda identycznie jak prawdziwa. Kiedy wprowadzasz swoje dane uwierzytelniające, są one wysyłane bezpośrednio do atakującego. Czujność i sceptycyzm to Twoje najlepsze narzędzia przeciwko tym zwodniczym taktykom.

Jak zapobiegać hakowaniu haseł: Twoja strategia obrony

Teraz, gdy rozumiesz zagrożenia, nadszedł czas, aby zbudować swoją obronę. Ochrona kont nie wymaga bycia ekspertem od cyberbezpieczeństwa. Polega ona po prostu na przyjęciu kilku podstawowych, kluczowych nawyków, które mogą radykalnie zmniejszyć Twoją podatność na ataki.

Złota zasada: Silne, unikalne hasła

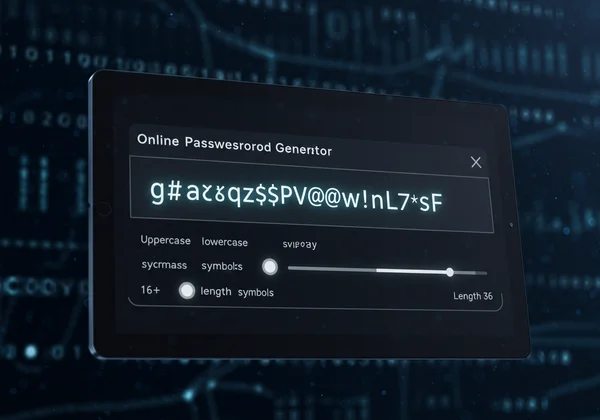

Twoją pierwszą i najpotężniejszą linią obrony jest używanie silnego, unikalnego hasła do każdego konta online. Ale co sprawia, że hasło jest silne?

- Długość: Celuj w minimum 16 znaków. Dłuższe jest zawsze lepsze.

- Złożoność: Włącz mieszankę wielkich liter, małych liter, cyfr i symboli (np. !, @, #, $).

- Losowość: Unikanie słów słownikowych, danych osobowych (takich jak daty urodzenia czy imiona) oraz przewidywalnych wzorców.

Tworzenie haseł spełniających te kryteria jest trudne dla ludzi. Nasze mózgi naturalnie dążą do wzorców. Właśnie tutaj niestandardowy generator haseł staje się niezbędny. Tworzy on naprawdę losowe, złożone dane uwierzytelniające, które są prawie niemożliwe do złamania za pomocą ataków siłowych lub słownikowych.

Dodawanie warstw: Moc uwierzytelniania dwuskładnikowego (2FA)

Pomyśl o uwierzytelnianiu dwuskładnikowym (2FA) jako o drugiej blokadzie na Twoich cyfrowych drzwiach. Nawet jeśli hakerowi uda się ukraść Twoje hasło, nadal nie będzie mógł uzyskać dostępu do Twojego konta bez drugiej informacji. Ten drugi czynnik to zazwyczaj coś, co należy tylko do Ciebie.

Powszechne formy 2FA obejmują:

- Kod wysłany na Twój telefon za pośrednictwem SMS-a.

- Kod wygenerowany przez aplikację uwierzytelniającą (taką jak Google Authenticator lub Authy).

- Fizyczny klucz bezpieczeństwa (jak YubiKey).

Włączenie 2FA wszędzie tam, gdzie jest to możliwe, to jedno z najskuteczniejszych działań, jakie możesz podjąć, aby zabezpieczyć swoje konta. Zapewnia to kluczową siatkę bezpieczeństwa przed skompromitowanymi hasłami.

Upraszczanie bezpieczeństwa: Dlaczego potrzebujesz menedżera haseł

Rada, aby używać długiego, losowego i unikalnego hasła dla każdej witryny, wydaje się zniechęcająca. Jak ktokolwiek może zapamiętać dziesiątki danych uwierzytelniających, takich jak „8#qZ$vP@w!nL7*sF”? Odpowiedź brzmi: nie musisz. Menedżer haseł to bezpieczny, zaszyfrowany skarbiec, który przechowuje wszystkie Twoje dane logowania.

Musisz pamiętać tylko jedno silne hasło główne, aby uzyskać dostęp do menedżera. Następnie może on automatycznie wypełniać Twoje dane uwierzytelniające na stronach internetowych i w aplikacjach. W połączeniu z narzędziem do generowania haseł, tworzy to płynny przepływ pracy: wygeneruj silne hasło, zapisz je w menedżerze i nigdy więcej się o nie nie martw.

Wykrywanie pułapek: Czujność wobec phishingu

Obrona przed inżynierią społeczną wymaga świadomości. Aby uniknąć padnięcia ofiarą oszustw phishingowych, przyjmij następujące nawyki:

- Sprawdź nadawcę: Zawsze sprawdzaj adres e-mail nadawcy. Oszuści często używają adresów, które nieznacznie odbiegają od oryginalnych.

- Najedź myszką przed kliknięciem: Przed kliknięciem jakiegokolwiek linku w e-mailu, najedź na niego myszką, aby zobaczyć rzeczywisty adres URL docelowy. Jeśli wygląda podejrzanie, nie klikaj.

- Uważaj na pilność: Bądź sceptyczny wobec e-maili, które wymagają natychmiastowego działania lub grożą negatywnymi konsekwencjami.

- Przejdź bezpośrednio do źródła: Jeśli nie masz pewności, zamknij e-mail i przejdź bezpośrednio do strony internetowej, wpisując adres w przeglądarce.

Twoja najlepsza obrona: Stosowanie silnych haseł

Cyfrowy krajobraz pełen jest zagrożeń, ale nie jesteś bezsilny. Rozumiejąc typowe ataki na hasła, takie jak ataki siłowe, atak z wykorzystaniem skradzionych danych logowania i phishing, możesz podjąć zdecydowane działania, aby się chronić. Twoją główną tarczą jest i zawsze będzie silne i unikalne hasło dla każdego konta.

Nie pozostawiaj swojego bezpieczeństwa przypadkowi ani nie polegaj na słabych, łatwych do zapamiętania frazach. Przejmij kontrolę nad swoim cyfrowym bezpieczeństwem już dziś. Użyj zaufanego i bezpiecznego darmowego generatora haseł, aby stworzyć potężne, losowe hasła do wszystkich swoich kont. To prosty, darmowy krok, który ogromnie zwiększa Twoje bezpieczeństwo online.

Twoje najważniejsze pytania dotyczące bezpieczeństwa haseł

Jak stworzyć naprawdę silne hasło?

Naprawdę silne hasło łączy długość, złożoność i losowość. Najlepszą praktyką jest użycie dedykowanego narzędzia do jego wygenerowania. Silne hasło powinno mieć co najmniej 16 znaków i zawierać mieszankę wielkich liter, małych liter, cyfr i symboli. Unikaj używania danych osobowych lub popularnych słów, ponieważ są one łatwe do odgadnięcia przez atakujących.

Jakie cechy definiują „dobre” hasło?

„Dobre” hasło to takie, które jest nieprzewidywalne i odporne na próby złamania. Jego siła mierzona jest tzw. entropią — miarą jego losowości. Zamiast próbować tworzyć je samodzielnie, najskuteczniejszą metodą jest użycie niezawodnego generatora losowych haseł. Zapewnia to, że hasło nie ma przewidywalnych wzorców, które oprogramowanie hakerskie mogłoby wykorzystać.

Czy generatory haseł online są bezpieczne w użyciu?

To kluczowe pytanie. Bezpieczeństwo generatora haseł online zależy wyłącznie od tego, jak działa. Powinieneś używać tylko generatorów, które wykonują wszystkie obliczenia na Twoim urządzeniu (po stronie klienta) i nie wysyłają żadnych informacji na serwer. Nasz generator haseł online gwarantuje Twoją prywatność dzięki podejściu wyłącznie po stronie klienta. Hasła, które tworzysz, są generowane w Twojej przeglądarce i nigdy nie są przez nas widoczne, przechowywane ani przesyłane, co czyni nasze zaufane narzędzie naprawdę bezpiecznym wyborem.

Jak długie powinny być moje hasła dla optymalnego bezpieczeństwa?

Dla optymalnego bezpieczeństwa eksperci ds. cyberbezpieczeństwa zalecają obecnie, aby hasła miały co najmniej 16 znaków. Chociaż 12 znaków było kiedyś powszechną rekomendacją, rosnąca moc obliczeniowa sprawiła, że dłuższe hasła są niezbędne do obrony przed nowoczesnymi atakami siłowymi. Użycie generatora haseł sprawia, że tworzenie i zarządzanie tymi dłuższymi, bardziej złożonymi hasłami jest bezproblemowe.