Plan działania po naruszeniu danych: Twórz silne hasła za pomocą naszego generatora haseł online

Uczucie niepokoju po zobaczeniu powiadomienia o „wycieku hasła” jest zbyt powszechne w naszym cyfrowym świecie. Odkrycie, że Twoje konto zostało naruszone w wyniku wycieku danych, może być przytłaczające i pozostawić Cię z niepewnością co do dalszych kroków. Dobra wiadomość jest taka, że możesz podjąć natychmiastowe, zdecydowane działania, aby odzyskać kontrolę i wzmocnić swoje bezpieczeństwo online. Jak stworzyć silne hasło to pierwszy krok w kierunku odzyskania bezpieczeństwa, ale jest to część szerszej strategii. Ten przewodnik przedstawia jasny, 7-etapowy plan działania w zakresie cyberbezpieczeństwa, który pomoże Ci uporać się z konsekwencjami naruszenia danych i zabezpieczyć Twoje cyfrowe życie, zaczynając już teraz. Nie czekaj – zacznij od utworzenia nowych, bezpiecznych danych uwierzytelniających za pomocą generatora haseł online.

Krok 1: Potwierdzenie naruszenia danych i kompromitacji konta

Zanim wpadniesz w panikę, pierwszym kluczowym krokiem jest zweryfikowanie naruszenia i zrozumienie zakresu kompromitacji. Hakerzy często wykorzystują chaos, ale spokojne, metodyczne podejście zawsze będzie skuteczniejsze. Poświęcenie chwili na potwierdzenie sytuacji pozwoli Ci skoncentrować wysiłki tam, gdzie są najbardziej potrzebne.

Sprawdzanie wycieku hasła za pomocą zaufanych usług

Twoim pierwszym działaniem powinno być skorzystanie z renomowanej usługi powiadamiania o naruszeniach danych. Strony internetowe takie jak „Have I Been Pwned” umożliwiają bezpieczne sprawdzenie, czy Twój adres e-mail lub numer telefonu został ujawniony w wyniku znanych naruszeń danych. Usługi te skanują ogromne bazy danych wyciekłych informacji i mogą poinformować Cię, które strony zostały naruszone i jakie konkretne dane zostały ujawnione (np. adresy e-mail, hasła, adresy fizyczne). Ta informacja jest kluczowa przy ustalaniu priorytetów, które konta należy zabezpieczyć w pierwszej kolejności.

Na co zwracać uwagę: Oznaki skompromitowania konta

Poza oficjalnymi powiadomieniami, powinieneś zachować czujność wobec oznak skompromitowania konta. Te sygnały ostrzegawcze są wyraźnymi wskaźnikami, że ktoś inny ma nieautoryzowany dostęp do Twoich informacji. Szukaj:

- E-maili dotyczących resetowania hasła lub prób logowania, których nie zainicjowałeś.

- Niezwykłej aktywności na Twoich kontach w mediach społecznościowych lub e-mailach, takiej jak posty, których nie stworzyłeś, lub wiadomości, których nie wysłałeś.

- Powiadomień o nowych urządzeniach logujących się na Twoje konta z nieautoryzowanych lokalizacji.

- Brakujących e-maili lub wiadomości, co może wskazywać, że haker zaciera ślady.

- Przyjaciół lub kontaktów zgłaszających dziwne wiadomości od Ciebie.

Jeśli zauważysz którykolwiek z tych znaków, przyjmij, że konto zostało skompromitowane i natychmiast przejdź do kolejnych kroków.

Kroki 2-3: Natychmiastowe działania w celu zabezpieczenia Twojego cyfrowego życia i wygenerowania nowych haseł

Po potwierdzeniu naruszenia, liczy się każda chwila. Im dłużej atakujący ma dostęp, tym więcej szkód może wyrządzić. Te dwa kolejne kroki są bezwzględnie konieczne i należy je wykonać natychmiast, aby uniemożliwić intruzom dostęp i rozpocząć odbudowę swoich zabezpieczeń.

Zmień hasła po naruszeniu – zacznij od najważniejszych kont

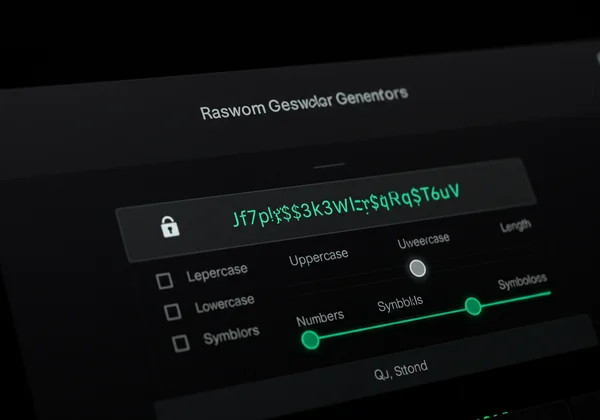

Jest to najważniejsze natychmiastowe działanie. Zacznij od konta, które zostało naruszone, a następnie od wszystkich innych kont, które współdzielą to samo lub podobne hasło. Priorytetowo traktuj konta o wysokiej wartości, takie jak Twój główny adres e-mail, bankowość internetowa i usługi rządowe. Każde nowe hasło musi być zarówno silne, jak i unikalne. Silne hasło zawiera kombinację dużych i małych liter, cyfr i symboli. Unikalne hasło oznacza, że nie powinno być używane ponownie w różnych usługach. Najłatwiejszym sposobem na osiągnięcie tego jest wygenerowanie hasła za pomocą zaufanego narzędzia, które może stworzyć dla Ciebie złożone, losowe poświadczenia.

Włącz uwierzytelnianie dwuskładnikowe (2FA) dla zwiększonego bezpieczeństwa

Uwierzytelnianie dwuskładnikowe to jedna z najpotężniejszych metod obrony przed przejęciem konta. Działa jako druga warstwa zabezpieczeń, wymagając nie tylko hasła, ale także drugiego składnika – zazwyczaj kodu wysyłanego na Twój telefon lub generowanego przez aplikację – do zalogowania się. Nawet jeśli haker ma Twoje hasło, nie będzie w stanie uzyskać dostępu do Twojego konta bez tego drugiego czynnika. Włącz 2FA na każdym koncie, które to oferuje, zwłaszcza na kontach e-mail, finansowych i społecznościowych.

Kroki 4-5: Rozszerzenie planu działania w zakresie cyberbezpieczeństwa

Po zabezpieczeniu najważniejszych kont nadszedł czas, aby rozszerzyć swoje działania. Pojedyncze naruszenie danych może wywołać efekt domina, wpływając na inne obszary Twojego cyfrowego i finansowego życia. Te kolejne kroki pomogą Ci ograniczyć szkody i monitorować dalsze problemy.

Przeglądanie i aktualizowanie innych kont

Hakerzy wiedzą, że ponowne wykorzystywanie haseł to powszechny nawyk. Biorą dane uwierzytelniające z jednego naruszenia i testują je na dziesiątkach innych popularnych stron internetowych w procesie zwanym „credential stuffing”. Przejrzyj wszystkie swoje konta online, od usług streamingowych po strony zakupowe, i zaktualizuj wszystkie hasła, które były ponownie używane lub są słabe. To doskonała okazja do przeprowadzenia pełnego audytu bezpieczeństwa i sprawdzenia, że każde konto ma silne, unikalne hasło. Korzystanie z bezpiecznego generatora haseł może sprawić, że ten proces będzie szybki i wydajny.

Monitorowanie kont finansowych i zdolności kredytowej

Jeśli wrażliwe informacje, takie jak Twoje imię i nazwisko, adres lub numer ubezpieczenia społecznego (SSN), zostały ujawnione, musisz ściśle monitorować swoje życie finansowe. Codziennie sprawdzaj wyciągi bankowe i z kart kredytowych pod kątem wszelkich oszukańczych obciążeń. Rozważ zgłoszenie alertu o oszustwie lub blokadę zdolności kredytowej w głównych biurach informacji kredytowej (Equifax, Experian i TransUnion). Alert o oszustwie informuje pożyczkodawców o konieczności podjęcia dodatkowych kroków w celu weryfikacji Twojej tożsamości przed otwarciem nowej linii kredytowej, podczas gdy blokada zdolności kredytowej całkowicie uniemożliwia komukolwiek dostęp do Twojego raportu kredytowego.

Kroki 6-7: Długoterminowa ochrona i zapobieganie

Reagowanie na naruszenie jest ważne, ale ostatecznym celem jest zbudowanie solidnej postawy bezpieczeństwa, która zapobiegnie przyszłym incydentom. Te ostatnie kroki zmieniają Twoje podejście z reaktywnego na proaktywne, zapewniając ochronę Twojego cyfrowego życia w dłuższej perspektywie.

Moc silnych, unikalnych haseł dla każdego konta

Najskuteczniejszym nawykiem, jaki możesz wdrożyć dla bezpieczeństwa online, jest używanie silnego, unikalnego hasła do każdego konta. Ta praktyka minimalizuje szkody wynikające z pojedynczego naruszenia danych. Jeśli jedna strona zostanie skompromitowana, hakerzy uzyskają klucz tylko do tych jednych drzwi – a nie do całego Twojego cyfrowego życia. Ręczne tworzenie i zapamiętywanie dziesiątek złożonych haseł jest niemożliwym zadaniem, dlatego generator silnych haseł jest niezbędnym narzędziem dla współczesnych użytkowników internetu.

Wdrożenie menedżera haseł dla bezproblemowego bezpieczeństwa

Menedżer haseł to doskonałe uzupełnienie dla generatora haseł. Te bezpieczne aplikacje przechowują wszystkie Twoje złożone, unikalne hasła w zaszyfrowanym cyfrowym sejfie. Musisz zapamiętać tylko jedno główne hasło, aby odblokować sejf. Menedżer haseł może automatycznie wypełniać Twoje dane logowania na stronach internetowych i w aplikacjach, czyniąc wysoki poziom bezpieczeństwa zarówno bezproblemowym, jak i wygodnym. Połączenie menedżera haseł z nawykiem generowania silnych haseł jest złotym standardem osobistego cyberbezpieczeństwa.

Wzmocnij swoją przyszłość: Budowanie odpornego cyfrowego życia dzięki inteligentnym praktykom dotyczącym haseł

Chociaż szok związany z wyciekiem hasła jest niepodważalny, pamiętaj, że masz moc przekształcenia tego wyzwania w okazję do silniejszego bezpieczeństwa cyfrowego. Postępując zgodnie z tym 7-etapowym planem działania, możesz metodycznie odzyskać kontrolę, naprawić wyrządzone szkody i zbudować silniejszą, bardziej odporną obronę przed przyszłymi zagrożeniami. Fundamentem tej obrony są silne, unikalne hasła do każdego konta.

Nie czekaj na kolejne powiadomienie o naruszeniu. Przejmij kontrolę nad swoim bezpieczeństwem już dziś. Skorzystaj z naszego bezpłatnego, bezpiecznego i łatwego w użyciu generatora haseł online, aby stworzyć silne hasła, których potrzebujesz do ochrony swojego cyfrowego życia.

Często zadawane pytania dotyczące wycieku haseł i naruszeń danych

Jak stworzyć silne hasło po naruszeniu?

Silne hasło powinno być długie (co najmniej 16 znaków), złożone (zawierające wielkie i małe litery, cyfry i symbole) oraz kompletnie losowe. Nie używaj danych osobowych, takich jak imiona czy daty. Najbardziej niezawodną metodą jest użycie niestandardowego generatora haseł, który tworzy prawdziwie losowy ciąg znaków, co sprawia, że hakerom niezwykle trudno jest je odgadnąć lub złamać.

Czy generatory haseł online są bezpieczne w użyciu?

To uzasadnione obawy. Twoje bezpieczeństwo jest naszym najważniejszym priorytetem, dlatego nasz generator haseł online działa w modelu „tylko po stronie klienta”. Oznacza to, że każde tworzone przez Ciebie hasło jest generowane bezpośrednio w Twojej przeglądarce na Twoim własnym urządzeniu. Twoje hasło nigdy nie jest wysyłane na nasze serwery, nie jest przechowywane ani przez nas widziane. Takie podejście zapewnia maksymalną prywatność i bezpieczeństwo, zapewniając, że tylko Ty widzisz swoje nowe hasło.

Jak długie powinno być hasło dla maksymalnego bezpieczeństwa?

Chociaż 12 znaków jest często podawane jako minimum, eksperci ds. bezpieczeństwa zalecają obecnie hasła składające się z 16 lub więcej znaków dla najważniejszych kont. Im dłuższe i bardziej losowe jest hasło, tym więcej czasu i siły obliczeniowej potrzeba do jego złamania. Nasze narzędzie umożliwia generowanie haseł o długości do 64 znaków, dając Ci elastyczność w tworzeniu bardzo silnych poświadczeń dla Twoich najważniejszych kont.

Co powinienem zrobić, jeśli moje hasło wyciekło, ale nie widzę niepokojącej aktywności?

Należy działać natychmiast. To, że jeszcze nie widzisz nieautoryzowanej aktywności, nie oznacza, że do niej nie dojdzie. Wyciekłe dane są często sprzedawane w sieci dark web i mogą być wykorzystane przez hakerów tygodnie, miesiące, a nawet lata później. Potraktuj każdy potwierdzony wyciek jako aktywne zagrożenie: natychmiast zmień hasło do konta dotkniętego naruszeniem i wszelkich innych kont używających podobnego hasła.

Czy menedżer haseł może pomóc zapobiec przyszłym naruszeniom danych?

Menedżer haseł nie może zapobiec naruszeniu serwerów firmy, ale jest kluczowym narzędziem w ograniczaniu szkód, jakie możesz ponieść w wyniku naruszenia. Pomagając w używaniu unikalnego, silnego hasła do każdej witryny, menedżer haseł zapewnia, że jeśli jedno konto zostanie skompromitowane, reszta Twoich kont pozostanie bezpieczna i chroniona. Skutecznie izoluje naruszenie do jednej usługi.