密碼熵詳解:計算密碼的真實強度

在網路威脅日益複雜的時代,密碼強度的重要性前所未有。但您如何判斷密碼是否真正安全?許多人依賴長度或字元類型等簡單規則,但這些可能產生誤導。密碼的真正安全性取決於其不可預測性。

密碼熵應運而生——這是一種科學度量方法,用於量化密碼抵禦暴力破解攻擊的能力。理解這個概念是建立強健密碼的關鍵。本指南將解密密碼強度背後的數學原理,並教您如何建立能保護數位生活的安全密碼。只要方法正確,建立強密碼其實很簡單,您現在就可以立即開始使用基於這些原則構建的工具。

理解密碼熵:安全性的科學

密碼熵是衡量密碼隨機性或不可預測性的方法,以「位元」為計算單位,位元數值越高,密碼越安全。試想一場猜謎遊戲:低熵密碼如「123456」電腦很容易破解,而高熵密碼即使對最強大的超級電腦也極難破解。

這個概念超越了簡單的複雜性規則(這些規則往往無法反映真實強度),為安全性提供了數學基礎。通過理解熵值,您將獲得評估密碼抵抗現代破解嘗試的更精準可靠方式。

位元、位元組與超越:熵的建構基礎

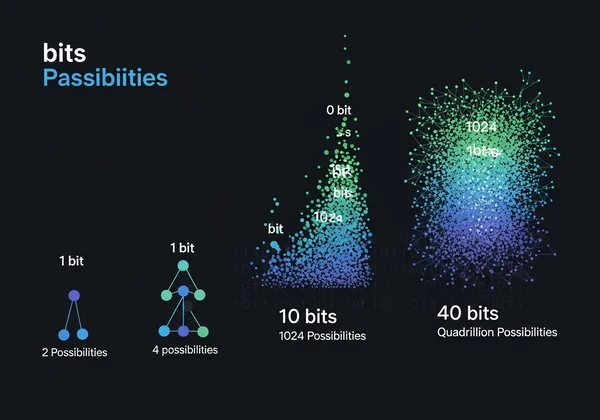

理解熵之前,需先認識位元。「位元」是電腦中最小的數據單位,代表0或1。每增加1位元熵值,駭客需要嘗試的可能組合數量就會翻倍。

例如:

- 1位元密碼有2種可能(0 或 1)

- 2位元密碼有4種可能(00、01、10、11)

- 10位元密碼有1,024種可能(2¹⁰)

- 50位元密碼有超過一萬兆種可能(2⁵⁰)

可見,即使熵位元僅小幅增加,安全性卻呈指數級提升。這就是為何熵是衡量密碼強度的黃金標準——它直接關聯攻擊者破解所需的工作量。

為何缺乏熵值分析的密碼複雜性可能產生誤導

許多網站要求密碼「必須包含大寫字母、數字和符號」。這些規定雖出於善意,卻可能營造錯誤的安全感。像「Password1!」這樣的密碼雖然符合要求,但因人類傾向創造可預測密碼,其熵值其實相對較低。

駭客深諳這些模式。他們的破解軟體會優先嘗試常見詞彙、替換符號(如用「@」代替「a」)和連續數字。對人類看似複雜的密碼,可能是電腦優先嘗試的組合。而熵值分析測量的是真實隨機性,能更準確評估密碼抵禦自動化攻擊的能力。

保護的數學:計算密碼熵

密碼熵的計算並非隨意猜測,而是基於明確數學公式。理解這個公式能幫您看清為何某些密碼建立策略更具效果,讓您為自身數位安全做出明智決策。

核心概念在於測量字元「池」大小和密碼長度。更大的字元池和更長的密碼都能增加熵值,使破解難度呈指數級增長。

解密熵值公式:H = L × Log₂(N)

計算密碼熵的標準公式相當簡單:H = L × Log₂(N)。以下分解各組成部分:

- H 代表熵值,即最終的強度評分(單位:位元)

- L 是密碼長度(字元數量)

- N 是字元集的可能字元數量

字元集(N)由您允許的字元類型決定:

- 僅小寫字母(a-z):N = 26

- 小寫與大寫字母(a-z, A-Z):N = 52

- 字母與數字(a-z, A-Z, 0-9):N = 62

- 字母、數字及常見符號:N ≈ 94

公式中的 Log₂(N) 計算每個字元增加的熵位元數。若使用全部94個字元(字母、數字、符號),每個字元約增加6.55位元熵值(Log₂(94) ≈ 6.55)。因此,使用此集合的12字元密碼熵值約為78.6位元(12 × 6.55),屬非常強度。您可透過生成工具秒速建立此強度密碼。

實戰中的熵值:從常見密碼到軍事級防護

透過現實案例觀察熵值作用。常見密碼如「password」僅使用8個小寫字母,其熵值僅37.6位元(8 × Log₂(26)),現代電腦能瞬間破解。

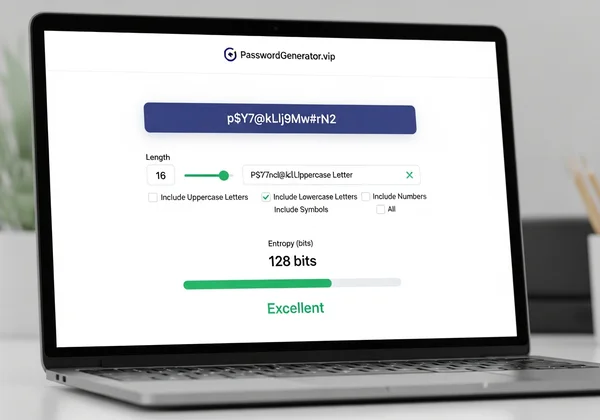

現在考慮可靠工具生成的密碼。使用大小寫字母、數字和符號的16字元隨機密碼,熵值約104位元(16 × 6.55)。即使最強超級電腦也需萬億年才能破解。

這就是熵值帶來的實際差異——將弱鎖升級為近乎無懈可擊的數位金庫。目標是擺脫可預測的人為模式,擁抱高熵隨機生成憑證的數學安全性。

PasswordGenerator.vip 如何實踐熵值分析

在 PasswordGenerator.vip,我們不只提供隨機字元串,更提供工程級安全工具。我們的生成器基於密碼熵原則建立,您建立的每組密碼都會即時分析評級,立即反饋其真實強度。

我們的安全承諾體現在雙重保障。首先運用可靠熵值計算確保密碼本體強健,其次守護隱私——所有密碼直接在您裝置瀏覽器中生成,我們從不查看、儲存或傳輸您的密碼,保證您的高熵密碼絕對私有。您可免費試用工具親身體驗此流程。

我們的熵值閾值:「弱」、「中」、「強」的真實意涵

本工具根據計算熵值將密碼標記為「弱」、「中」、「強」或「極佳」,以下說明各等級的安全意義:

- 弱(低於 40 位元):極易破解,可能數秒或數分鐘遭攻破。通常是簡短常見或可預測密碼

- 中(40-60 位元):安全性提升,但仍可能被專注攻擊者破解。可抵禦隨意嘗試,但難敵持續暴力攻擊

- 強(60-100 位元):適用多數網路帳戶的理想目標。以現有技術需數年或數百年才能破解

- 極佳(100+ 位元):被認為運算上不可破解。適用電郵、銀行、密碼管理器等關鍵帳戶

本工具提供即時反饋,讓您可調整長度與字元集以達到所需安全等級。

最大化熵值:隨機生成流程解析

要建立最高熵值密碼,需要真實隨機性。人類極不善於創造隨機模式,因此我們採用內建於現代瀏覽器的加密安全偽隨機數生成器(CSPRNG)——這是一種精密算法,產生的數值實際具備不可預測性。

當您在 PasswordGenerator.vip 點擊「生成」,我們的代碼會要求瀏覽器的 CSPRNG 提供一系列隨機數,然後將這些數字映射到您選擇的字元集(如大小寫字母、數字、符號)。這確保密碼中每個字元都以相等獨立的機率選出。此流程完全在您裝置上運行,實現熵值最大化,創造真正抗猜測的密碼。

業界標準:NIST 指南與熵值要求

在數位身份安全領域,美國國家標準技術研究院(NIST)是最受尊敬的機構之一。其出版物為全球政府和產業提供基準規範,包含密碼強度與熵值建議。

遵循這些專家指南對所有可信安全工具都至關重要,這展現了對實證最佳實踐(而非任意規則)的承諾。PasswordGenerator.vip 的方法深受這些權威標準影響,確保我們提供的建議和工具基於專家共識。

NIST SP 800-63B:專家對熵值的建議

NIST 特別出版物 800-63B 提供數位身份的詳細指南,包含密碼政策。關鍵轉變在於從強制複雜性規則(如要求符號)轉向強調長度並比對外洩密碼清單。

NIST 認可熵值作為強度核心度量。雖然未強制規定所有用例的單一熵值標準,但其原則建議:用戶自選密碼應具最低熵值,而隨機生成密碼應明顯更強。現代安全實踐常以至少 70-80 位元熵值為強保護目標,這可透過自訂密碼生成器輕鬆實現。

熵值 vs 可用性:尋找安全甜蜜點

50字元300+位元熵值的密碼極度安全,卻也無法記憶。這突顯了安全與可用性的經典取捨。完美密碼應兼具足夠強度和實際管理可行性。

這時不同密碼生成模式就發揮作用:

- 隨機密碼:適用密碼管理器(無需記憶)。可建立高熵長複雜字串

- 易記密碼短語:適用主密碼或需記憶輸入場合。如「Correct-Horse-Battery-Staple」等四隨機詞組,在保持高熵的同時易於記憶。我們的「易記」選項專為此設計

關鍵是根據需求找到合適平衡,多功能工具能提供安全選擇彈性。

用熵值驅動防護升級密碼安全

既然理解密碼熵,您就不再猜測安全性——而是做出明智決策。將其視為將脆弱門鎖升級為數位生活的堅固金庫。當您專注熵值,密碼就成為抵禦現代威脅的科學化防禦。

請記住:

- 熵值是密碼強度的真實度量,量化其隨機性和抗攻擊能力

- 長度和大型字元集是提升熵值的兩大關鍵

- 信賴使用安全隨機生成工具,因人類不善創造不可預測模式

準備好不再猜疑密碼安全,開始建立真正可靠的防線嗎?使用基於熵值科學的工具。造訪 PasswordGenerator.vip,為重要帳戶秒速建立高熵強密碼。

常見問題解答

密碼熵與密碼強度有何區別?

密碼強度是通用術語,而密碼熵是該強度的具體量化計算。可理解為:「強度」是目標,「熵值」是證明達成目標的科學指標。密碼的熵位元值精確反映其破解難度。

不同類型帳戶應具備何種熵值水平?

低風險帳戶可接受40-60位元熵值。重要帳戶如主要電郵、社群媒體或網路銀行,應至少達到70-80位元熵值。關鍵數據(如密碼管理器主密碼)建議以100+位元為最佳實踐。

較長但簡單的密碼可能比較短複雜密碼熵值更高嗎?

完全可能!這是熵值分析的核心洞見。例如:20字元僅用小寫字母的密碼熵值約94位元(20 × 4.7);使用所有字元類型的10字元密碼僅有65位元(10 × 6.5)。因此長度常被視為密碼強度的最重要因素。

PasswordGenerator.vip 如何計算密碼熵值?

本工具採用標準公式:H = L × Log₂(N)。當您調整密碼長度(L)和選擇字元類型(決定N值)時,我們即時重新計算熵值(H)。這讓強度計能即時精準反饋密碼安全等級,協助建立符合需求的密碼。

安全專家有建議最低熵值要求嗎?

有的。雖無統一標準,但參照NIST等指南的多數專家建議,保護敏感數據的密碼最低應達約70-80位元熵值。為輕鬆安全達成此標準,我們推薦使用可信工具。您可在我們平台建立符合專家建議的安全密碼。